unpackme.py- PicoCTF2022

100 points

2229 solves / 2526 attempts (88%) (19.03.2022)

AUTHOR: LT ‘SYREAL’ JONES

Description

Can you get the flag? Reverse engineer this Python program.

Answer

Tak wygląda kod

┌─[parrot@parrot]─[~/Desktop/picoctf2022/unpackme.py]

└──╼ [★ ]$ cat unpackme.flag.py

import base64

from cryptography.fernet import Fernet

payload = b'gAAAAABiMD09KmaS5E6AQNpRx1_qoXOBFpSny3kyhr8Dk_IEUu61Iu0TaSIf8RCyf1LJhKUFVKmOt2hfZzynRbZ_fSYYN_OLHTTIRZOJ6tedEaK6UlMSkYJhRjAU4PfeETD-8gDOA6DQ8eZrr47HJC-kbyi3Q5o3Ba28mutKCAkwrqt3gYOY9wp3dWYSWzP4Tc3NOYWfu-SJbW997AM8GA-APpGfFrf9f7h0VYcdKOKu4Vq9zjJwmTG2VXWFET-pkF5IxV3ZKhz36L5IvZy1dVZXqaMR96lovw=='

key_str = 'correctstaplecorrectstaplecorrec'

key_base64 = base64.b64encode(key_str.encode())

f = Fernet(key_base64)

plain = f.decrypt(payload)

exec(plain.decode())

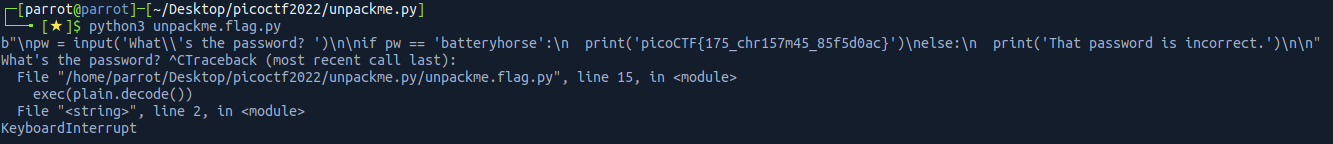

Jedyne co zrobiłem to dodałem linijkę print(plain) i uruchomiłem program.

Flaga została “sztucznie” wyświetlona :)

picoCTF{175_chr157m45_85f5d0ac}